新变种P2Pinfect恶意软件针对嵌入式IoT设备

关键要点

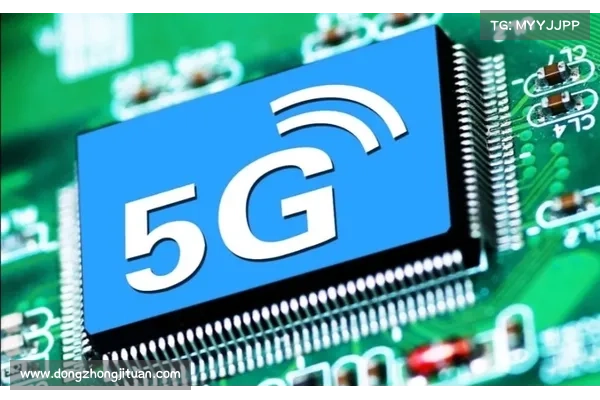

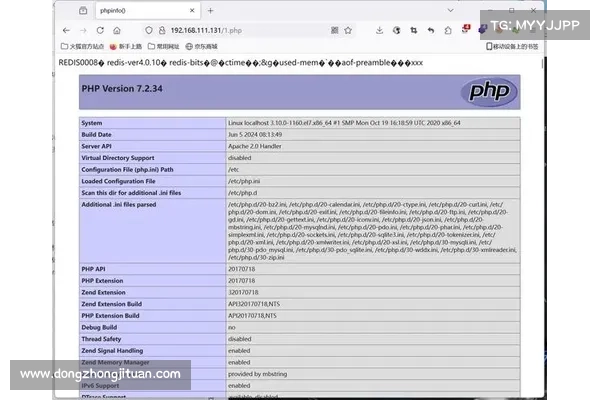

新型P2Pinfect恶意软件专注于利用32位MIPS处理器的嵌入式IoT设备,旨在强行破解SSH访问。恶意软件使用Rust编写,被用作一个连接感染主机的P2P网络的僵尸网络代理。研究人员表示MIPS处理器的目标表明开发者可能意图感染路由器和IoT设备。该变种的出现表明恶意软件开发者正在扩展其攻击范围,利用IoT设备的安全漏洞。近日,新变种P2Pinfect恶意软件已经被发现,它主要针对基于32位MIPS处理器的嵌入式IoT设备,旨在通过暴力破解技巧获取SSH访问权限。该恶意软件使用Rust编写,充当僵尸网络代理,连接受感染的主机形成一种点对点(P2P)拓扑结构。早期样本SC Media在9月20日的报道显示,P2Pinfect恶意软件利用Redis服务器获取初步访问,这在云环境中是一种相对常见的攻击手法。

Cado Security Labs在周一的博客文章中解释了该攻击,表示针对MIPS的行动很可能表明P2Pinfect开发者希望感染路由器和IoT设备。研究人员指出,MIPS处理器通常用于嵌入式IoT设备,而该架构之前已经被包括Mirai及其变种等僵尸网络恶意软件所攻击。

梯子npv加速器

梯子npv加速器Cado Security的威胁情报主管Matt Muir指出,他的团队认为,针对MIPS的攻击表明P2Pinfect背后的威胁行为者已开始超越单纯攻击通用服务器。Muir进一步指出,他们发现可以通过OpenWrt项目在MIPS设备上运行Redis服务器,OpenWrt是一个开源路由器固件项目。

“OpenWrt也支持MIPS处理器,因此我们认为被攻陷的MIPS设备正在被用来将恶意软件传播到更广泛的目标,从而整体上形成一个更强大的僵尸网络,”Muir表示。“值得注意的是,之前一些知名的僵尸网络家族,如Mirai及其衍生品,已成功针对MIPS设备。”

StrikeReady的CPO Anurag Gurtu补充道,最近发现的新P2Pinfect变种专注于针对MIPS设备,特别是IoT设备,这标志着恶意软件开发者的战略转变。Gurtu同意Muir的观点,认为他们现在正在利用IoT设备中的安全漏洞,原因可能在于MIPS处理器在这些设备中的广泛应用。

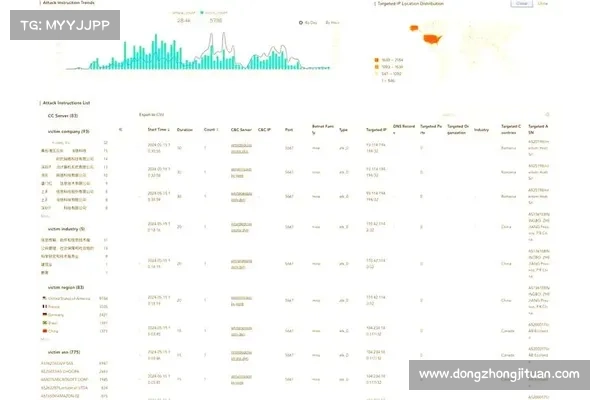

“这一转变表明开发者打算通过感染更广泛的设备来扩展他们的僵尸网络,”Gurtu指出。“恶意软件的复杂程度,加上如虚拟机和调试器检测、Linux主机上的反取证以及使用Rust进行跨平台开发等先进规避技术,显示出P2Pinfect背后参与者的高超技能和构建一个强大且难以检测的僵尸网络的意图。这样的目标扩展和加强规避策略表明他们在增强僵尸网络的弹性和影响力的战略努力,同时也使安全研究人员的分析与缓解工作变得更加复杂。”

Cyware的主任Emily Phelps表示,从Redis服务器转向嵌入式IoT设备的关注点表明了一种战略演变。Phelps提到,许多攻击者越来越多地利用广泛且通常缺乏保护的IoT设备网络,这在一定程度上与IoT设备在关键基础设施和日常应用中的广泛采用有关,因而成为恶意活动的诱人目标。

“新P2Pinfect变种中更新的规避机制表明了一种更有策略的做法,可能旨在建立对感染设备的持续控制或创建一个有韧性的僵尸网络,”Phelps表示。“这些策略还可能表明攻击者在预见并应