新兴的MichaelKors勒索软件服务及其对VMware ESXi的威胁

关键要点

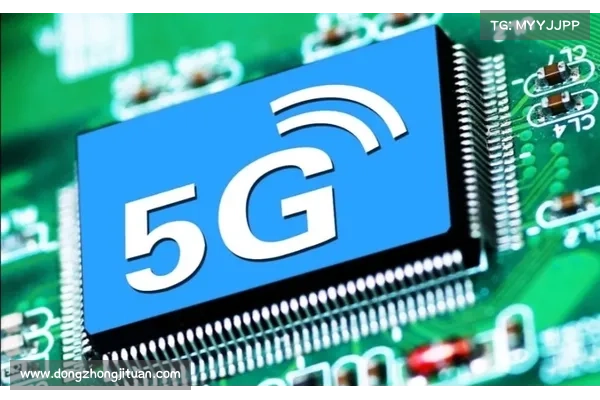

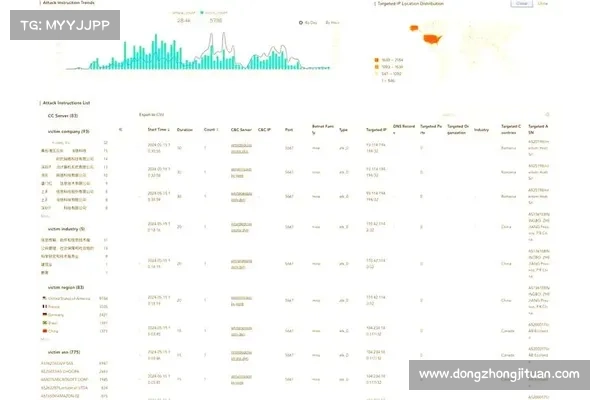

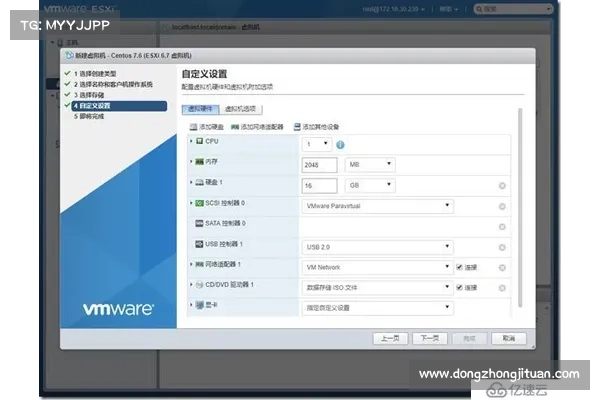

MichaelKors勒索软件正在瞄准VMware ESXi和Linux系统。VMware ESXi因缺乏反病毒软件和广泛使用而成为攻击目标。组织应限制对ESXi主机的直接访问,并确保及时更新安全补丁。最近,MichaelKors勒索软件作为服务的操作开始针对VMware ESXi和Linux系统,继ALPHV/BlackCat、ESXiArgs、LockBit、Play、Rook、Black Basta、Defray以及Rorschach等勒索软件团伙的类似攻击之后。据The Hacker News的报道,VMware ESXi虚拟机监控程序由于缺乏反病毒软件或第三方代理支持,加之其广泛应用、不充分的网络分段以及众多安全漏洞,成为了勒索软件攻击的热门目标。CrowdStrike的一份报告显示,VMware承认其关于在ESXi虚拟机监控程序上部署反病毒和第三方代理的知识库文章已经过时,未来会进行更新。

旋风加速官网入口2025

旋风加速官网入口2025为了应对不断针对易受攻击实例的攻击,VMware ESXi虚拟机监控程序的用户被建议采取以下措施:

限制对ESXi主机的直接访问定期备份ESXi数据存储卷启用双因素认证确保及时的安全更新CrowdStrike指出:“对手将可能继续针对基于VMware的虚拟化基础设施进行攻击。这可能会引发重大关切,因为越来越多的组织正在将工作负载和基础设施迁移到通过VMware虚拟机监控程序环境的云环境中。”

总结:面对新的勒索软件威胁,组织需要加强对VMware ESXi的安全保护措施。